-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

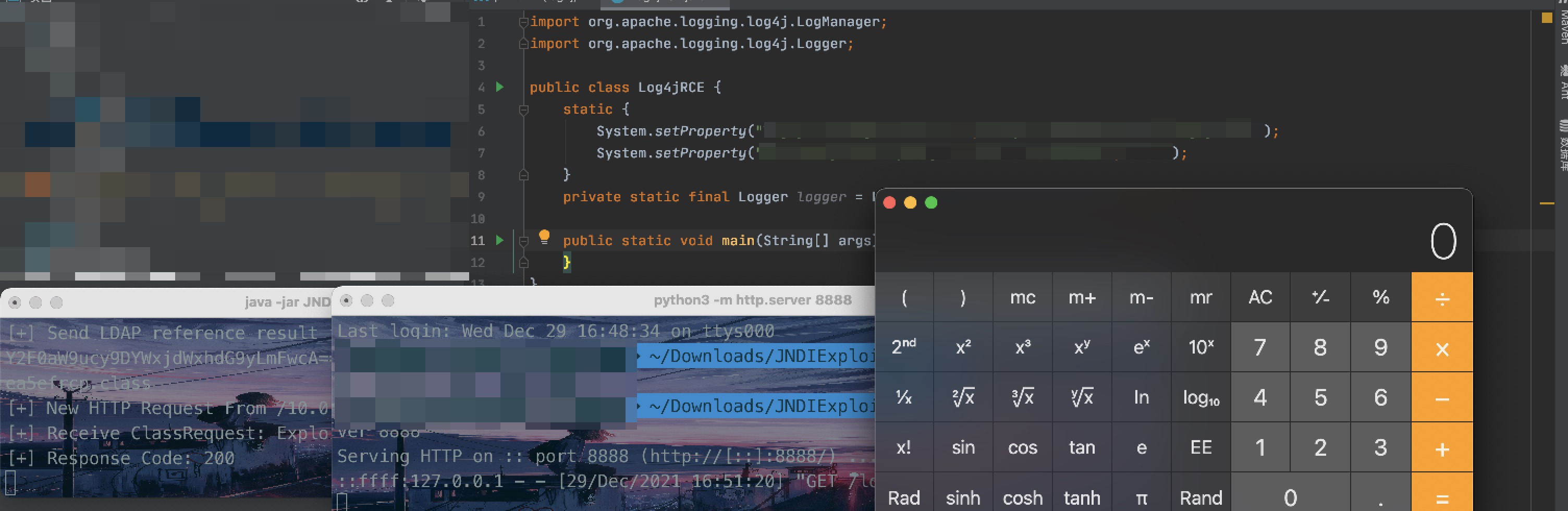

关于Apache Log4j 2远程代码执行漏洞(CVE-2021-44832)的安全告知

时间:2021-12-30 10:56:24来源:信息安全服务部作者:梦之想科技

Apache Log4j 2是一款开源的Java日志框架,被广泛地应用在中间件、开发框架与Web应用中,用来记录日志信息。

漏洞详情

近日,Apache 官方发布了 Apache Log4j 2 远程代码执行漏洞(CVE-2021-44832),在某些特殊场景下(如系统采用动态加载远程配置文件的场景等),有权修改日志配置文件的攻击者可以构建恶意配置,通过 JDBC Appender 引用JNDI URI 数据源触发JNDI注入,成功利用此漏洞可以实现远程代码执行。

漏洞复现

影响范围

2.0-beta7<= Apache Log4j2 <= 2.17.0

不包括更新修复版本2.3.2和2.12.4

修复建议

官方已发布安全版本,建议使用该组件的用户及时升级到 Log4j 2.3.2(适用于 Java 6)、2.12.4(适用于 Java 7)或 2.17.1(适用于 Java 8 及更高版本)。