-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

Atlassian Jira远程代码执行漏洞(CVE-2019-11581)预警

时间:2019-10-17 13:43:17来源:信息安全服务部作者:梦之想科技

Jira是由Atlassian公司出品的一款项目与事务跟踪工具,被广泛应用于缺陷跟踪、客户服务、需求收集、流程审批、任务跟踪、项目跟踪和敏捷管理等工作领域。

近日,一个影响到Atlassian Jira多个版本的远程代码执行漏洞(CVE-2019-11581)被修复。成功利用此漏洞,攻击者可以在受影响的服务器上远程执行任意代码。

漏洞简介

严重程度:高危

CVE编号:CVE-2019-11581

影响版本:

Atlassian Jira 4.4.x

Atlassian Jira 5.x.x

Atlassian Jira 6.x.x

Atlassian Jira 7.0.x

Atlassian Jira 7.1.x

Atlassian Jira 7.2.x

Atlassian Jira 7.3.x

Atlassian Jira 7.4.x

Atlassian Jira 7.5.x

Atlassian Jira 7.6.x < 7.6.14

Atlassian Jira 7.7.x

Atlassian Jira 7.8.x

Atlassian Jira 7.9.x

Atlassian Jira 7.10.x

Atlassian Jira 7.11.x

Atlassian Jira 7.12.x

Atlassian Jira 7.13.x < 7.13.5

Atlassian Jira 8.0.x < 8.0.3

Atlassian Jira 8.1.x < 8.1.2

Atlassian Jira 8.2.x < 8.2.3

漏洞成因

此漏洞源于Atlassian Jira中的Jira Server和 Jira Data Center模块存在模板注入缺陷,使得攻击者能够在表单中插入恶意java代码。

当服务端对传入数据进行解析时,就会执行数据中插入的代码,并执行其中的命令。

此漏洞有两种利用方法:

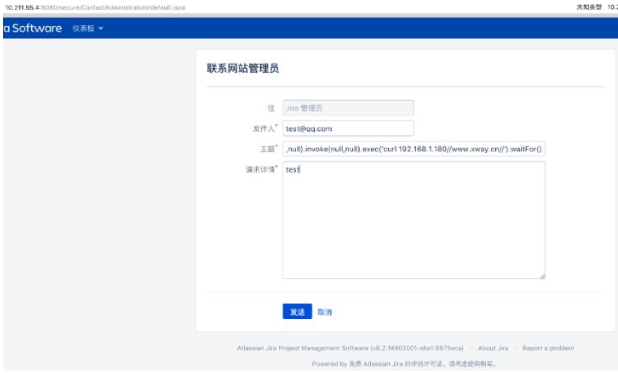

一、前台-联系网站管理员(无需登录)

二、访问页面/secure/admin/SendBulkMail.jspa(需要管理员密码)

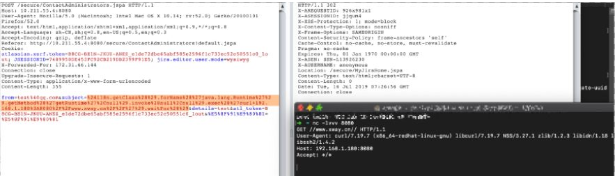

漏洞利用成功截图:

漏洞危害

当“联系管理员表单”功能开启时,攻击者就可以在表单插入java恶意代码。当服务端对传入数据进行解析时,就会执行数据中插入的恶意代码,并执行其中的命令。

通过这种方式,攻击者可以实现对CVE-2019-11581漏洞的利用,窃取服务器的敏感信息,甚至可以利用此漏洞对服务器数据进行修改、添加、删除等操作,进而对服务器造成巨大损害。

处置建议

1.升级Jira至最新版本 7.6.14、7.13.5、8.0.3、8.1.2、8.2.3;

2. 若无法及时升级 Jira,则可采取以下缓解措施:

(1)禁用“联系网站管理员”功能。设置=>系统=>编辑设置=>联系管理员表单处选择“关”,然后点击最下面的“更新”保存设置;

(2)禁止对/secure/admin/SendBulkMail!default.jspa 的访问。