-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

漏洞预警|Apache Solr再曝远程代码执行漏洞(CVE-2019-0192)

时间:2019-03-13 09:54:23来源:信息安全服务部作者:梦之想科技

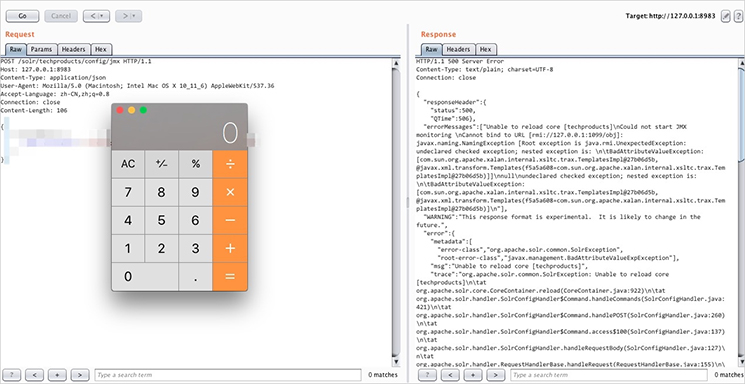

近日,梦之想科技监测到Apache官方在其发布的安全公告中披露了一个新的远程反序列化代码执行漏洞。该漏洞的CVE编号为CVE-2019-0192,严重程度被标注为“Critical(极其严重)”。

漏洞成因

Solr是一个由Apache官方使用Java语言开发的全文搜索服务器,主要基于HTTP和Apache Lucene实现。

它的主要特性包括:高效、灵活的缓存功能,垂直搜索功能,高亮显示搜索结果,通过索引复制来提高可用性,提供一套强大Data Schema来定义字段,类型和设置文本分析,提供基于Web的管理界面等。

鉴于以上的这些特性,Apache Solr开源服务目前正在被许多企业所采用。

从Apache官方发布的安全公告来看,Apache Solr 5.0.0-5.5.5和6.0.0-6.6.5版本中的ConfigAPI允许攻击者修改jmx.serviceUrl属性,将其指向恶意的RMI服务器响应任何对象,进而导致了反序列化远程代码执行漏洞的产生。

漏洞危害

利用ConfigAPI传入set-poroperty属性,构造恶意的请求,传入指向恶意的RMI服务器的链接,覆盖之前服务器的原设置,使得目标服务器与攻击者的恶意RMI服务器相连,攻击者可以使用ysoserial工具,通过RMI服务器向远端目标服务器发送请求,并在目标服务器上执行,实现远程命令执行。

修复建议

1、升级到Apache Solr最新版本;

2、通过修改系统配置disable.configEdit = true,禁用ConfigAPI接口。