-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

漏洞预警|Chrome浏览器曝0day漏洞,打开PDF文件即泄露用户信息

时间:2019-03-01 09:17:45来源:信息安全服务部作者:梦之想科技

免费在线漏洞检测服务EdgeSpot公开披露了一个新的谷歌Chrome浏览器0day漏洞,该漏洞可以通过在Chrome浏览器中打开恶意PDF文件来利用,漏洞的成功利用可导致包括IP 地址、操作系统版本等用户设备信息遭到泄露。

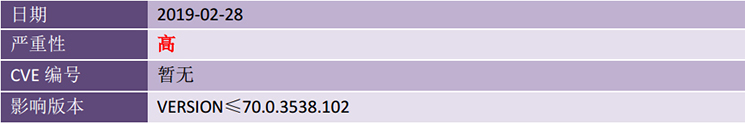

漏洞摘要

漏洞详情

根据EdgeSpot研究人员的说法,他们已经检测到了多个被用来利用该漏洞的恶意PDF文件样本。值得一提的是,该漏洞只有在使用Chrome浏览器内置的PDF阅读器来打开这些样本的时候才会被触发,而在诸如Adobe Reader这样的PDF阅读器应用程序中打开这些样本时,则不会触发该漏洞。

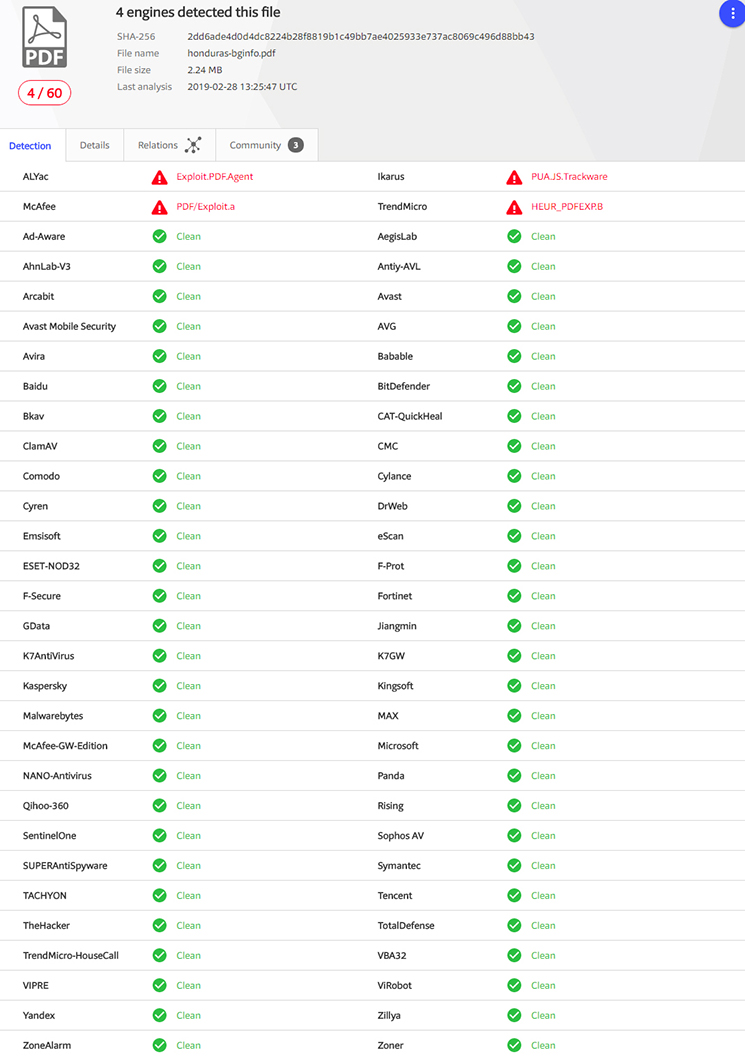

此外,从VirusTotal的检测结果来看,很少有杀毒软件能够检测出这些恶意PDF文件的可疑行为。以其中一个样本(文件名“honduras-bginfo.pdf”)为例,它的首次提交时间是在2017年10月1日,据今已有一年多的时间。尽管如此,到目前为止仍只有两款杀毒软件将其检测为“可疑文件”。

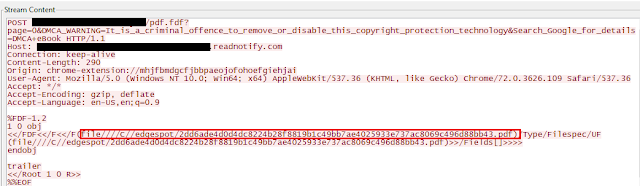

通过捕获后台流量,研究人员发现该恶意PDF文件样本会在无需任何用户交互的情况下将收集的数据发送到“readnotify[.]com”。换句话来说,数据是在未经用户批准的情况下以静默方式发送的。

该流量是打开恶意PDF文件后的 HTTP POST 数据包,如下图所示:

根据对HTTP数据包的分析,可能被泄露的信息包括:

用户的公共IP地址;

操作系统版本、Chrome版本等(位于HTTP POST header 中);

PDF文件在用户计算机上的完整路径(位于HTTP POST payload 中)。

研究人员表示,导致该漏洞产生的根源是“this.submitForm()”这个PDF Javascript API。只需类似于“this.submitForm('http://127.0.0.1/test')”这样的一个简单的API调用就会导致 Chrome浏览器把用户个人信息发送到127.0.0.1。

IOC

恶意PDF文件样本:

2dd6ade4d0d4dc8224b28f8819b1c49bb7ae4025933e737ac8069c496d88bb43

286ed6d0261aed1115e06e2e8cf0af840297241e9dc9494a496a2c8b75457749

a21a4fcc75cd20a0965f1673b98c0dd688711c40cbabf92a5e5cd1f31a7ac684

1d151793f521419c1470079a37b1e37b8b59a5b69a5506f1d0dbee6f3995b25d

0c3e8efd667f7ff1549bfd2a4498105cb2607314d73b7105f4c1d747d7341090

fb56efe75f3b4509d5a2e0655536d9dab121798d92b8660121bd4691265a87e3

622624d6f161b7d2fa7859d46792dd6bb49024b432b04106b1818510a2037689

0cc1234c981806dd22e0e98e4be002e8df8d285b055e7f891ff8e91af59aee1e

2dd6ade4d0d4dc8224b28f8819b1c49bb7ae4025933e737ac8069c496d88bb43

接收数据的域名:x.com

readnotify.com

修复建议

在补丁发布之前,梦之想科技建议用户使用第三方PDF阅读器来查看PDF文件,且务必禁用PDF文件默认通过Chrome浏览器打开。如果选择在Chrome浏览器中打开PDF文件,请务必断开网络连接。此外,谷歌Chrome团队已表示会在4月底对该漏洞进行修复。