-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

-

- 关于ZenML服务器远程权限提升漏洞(CVE-2024-25723)的安全告知

- 关于禅道项目管理系统身份绕过漏洞的安全告知

- 关于CrushFTP任意文件读取漏洞(CVE-2024-4040)的安全告知

- 关于Progress Flowmon命令注入漏洞(CVE-2024-2389)的安全告知

- 关于Apache Zeppelin Shell解释器命令执行漏洞(CVE-2024-31861)的安全告知

- 关于MajorDoMo命令执行漏洞(CVE-2023-50917)的安全告知

- 关于D-Link产品远程命令执行漏洞(CVE-2024-3273)的安全告知

- 关于Palo Alto Networks PAN-OS 命令注入漏洞(CVE-2024-3400)的安全告知

- 关于Aiohttp路径遍历漏洞(CVE-2024-23334)的安全告知

- 关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

KindEditor上传漏洞预警:近百家党政机关网站被植入色情广告页面

时间:2019-02-26 09:28:33来源:信息安全服务部作者:梦之想科技

近日,梦之想科技监测到近百家党政机关网站被植入了色情广告页面。在经过深入分析之后,梦之想科技发现被植入色情广告页面的网站都存在一个共通点,那就是使用了KindEditor编辑器组件。

事实上,早在2017年,GitHub用户“lcashdol”就已经发布过有关KindEditor编辑器存在文件上传漏洞的消息并对漏洞进行了分析,

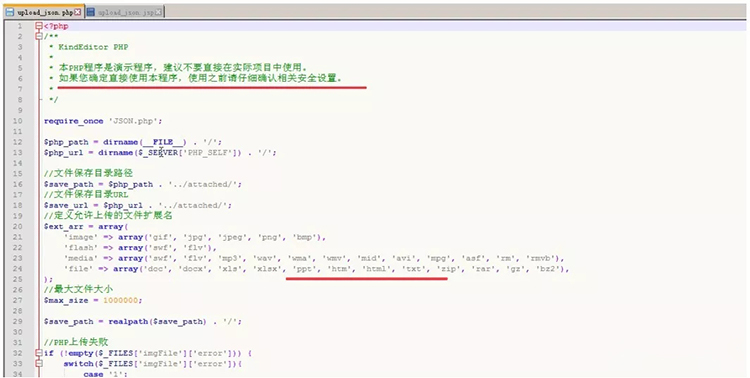

漏洞的成因

Kindeditor上的uploadbutton.html用于文件上传功能页面,直接 POST 到 upload_json.*?dir=file,在允许上传的文件扩展名中包含htm,html,txt:

extTable.Add("file","doc,docx,xls,xlsx,ppt,htm,html,txt,zip,rar,gz,bz2");

该文件本是演示程序,实际部署中建议删除或使用之前仔细确认相关安全设置,但很多使用该组件的网站并没有删除也未做相关安全设置,从而导致漏洞被利用。

漏洞的危害

本次安全事件主要由upload_json.*上传功能文件允许被直接调用从而实现上传htm、html、txt等文件到服务器,在实际已监测到的安全事件案例中,上传的htm、html文件中存在包含跳转到违法色情网站的代码,攻击者主要针对党政机关网站实施批量上传,建议使用该组件的网站系统尽快做好安全加固配置,防止被恶意攻击。

成功上传html文件

根据对GitHub代码版本测试,<=4.1.11的版本上都存在上传漏洞,即默认有upload_json.*文件保留。但在4.1.12版本中,该文件已经进行了改名处理——改成了upload_json.*.txt和file_manager_json.*.txt,从而再调用该文件上传时将提示不成功。

漏洞的应对措施

直接删除upload_json.*和file_manager_json.*即可。