关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

时间:2025-01-14 16:50:55来源:信息安全部作者:梦之想科技

Jeecg Boot是一个企业级低代码开发平台,基于前后端分离的架构,融合了SpringBootSpringCloud、Ant Design、Vue、Mybatisplus、Shir0、JWT等多种主流技术,旨在帮助企业快速构建各种应用系统,提高开发效率,降低开发成本。采用最新主流的前后分离框架,使得开发更加灵活,易于维护和扩展。而且拥有强大的代码 生成器,可以一键生成前后端代码,极大地提高了开发效率。同时,代码生成器还提供了自定义模板风格的功能,满足不同项目的需求。可以应用在任何J2EE项目的开发中,尤其适合SAAS项目、企业信息管理系统(MIS)、内部办公系统(OA)、企业资源计划系统(ERP)、客户关系管理系统(CRM)等。

漏洞详情

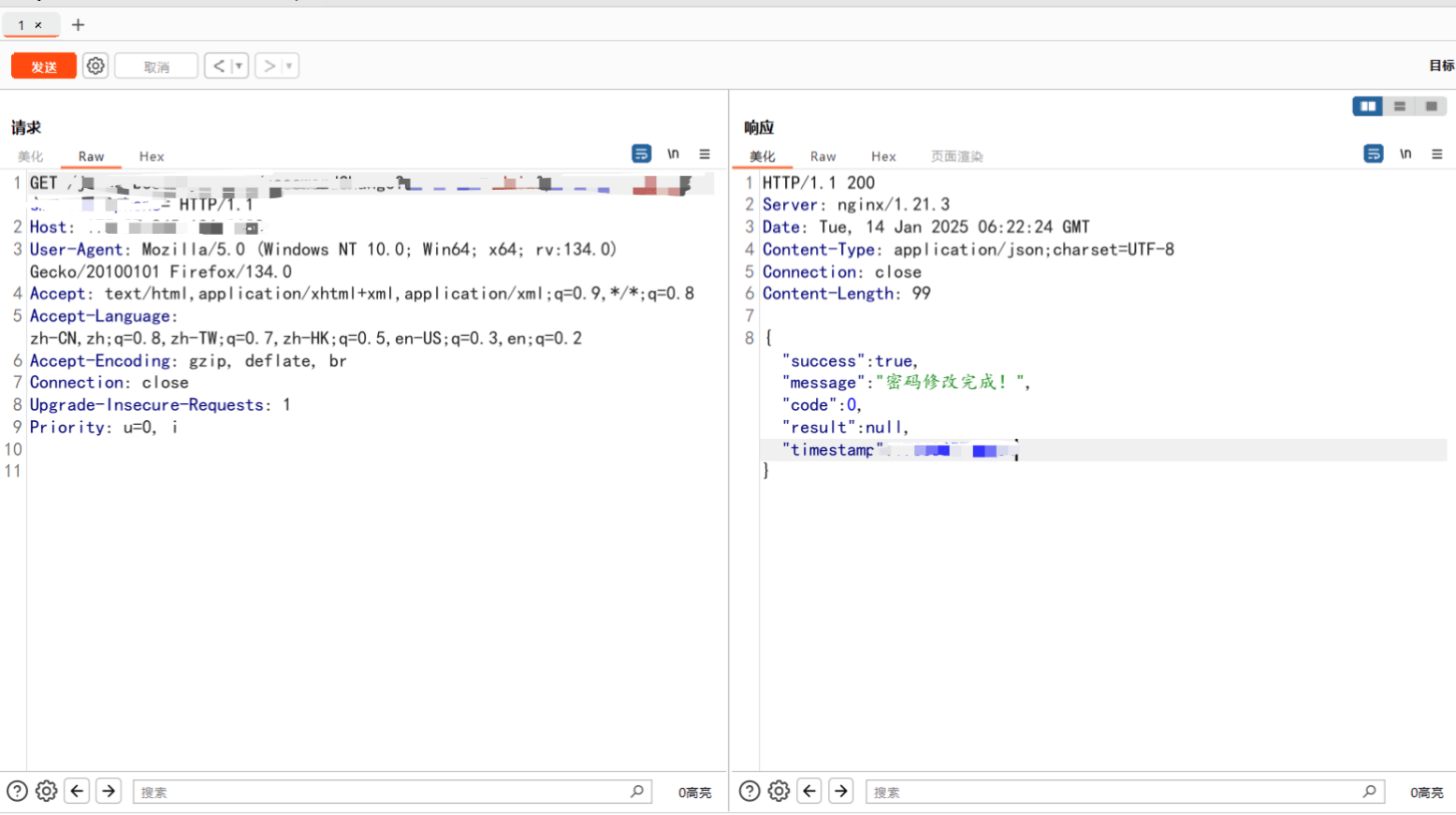

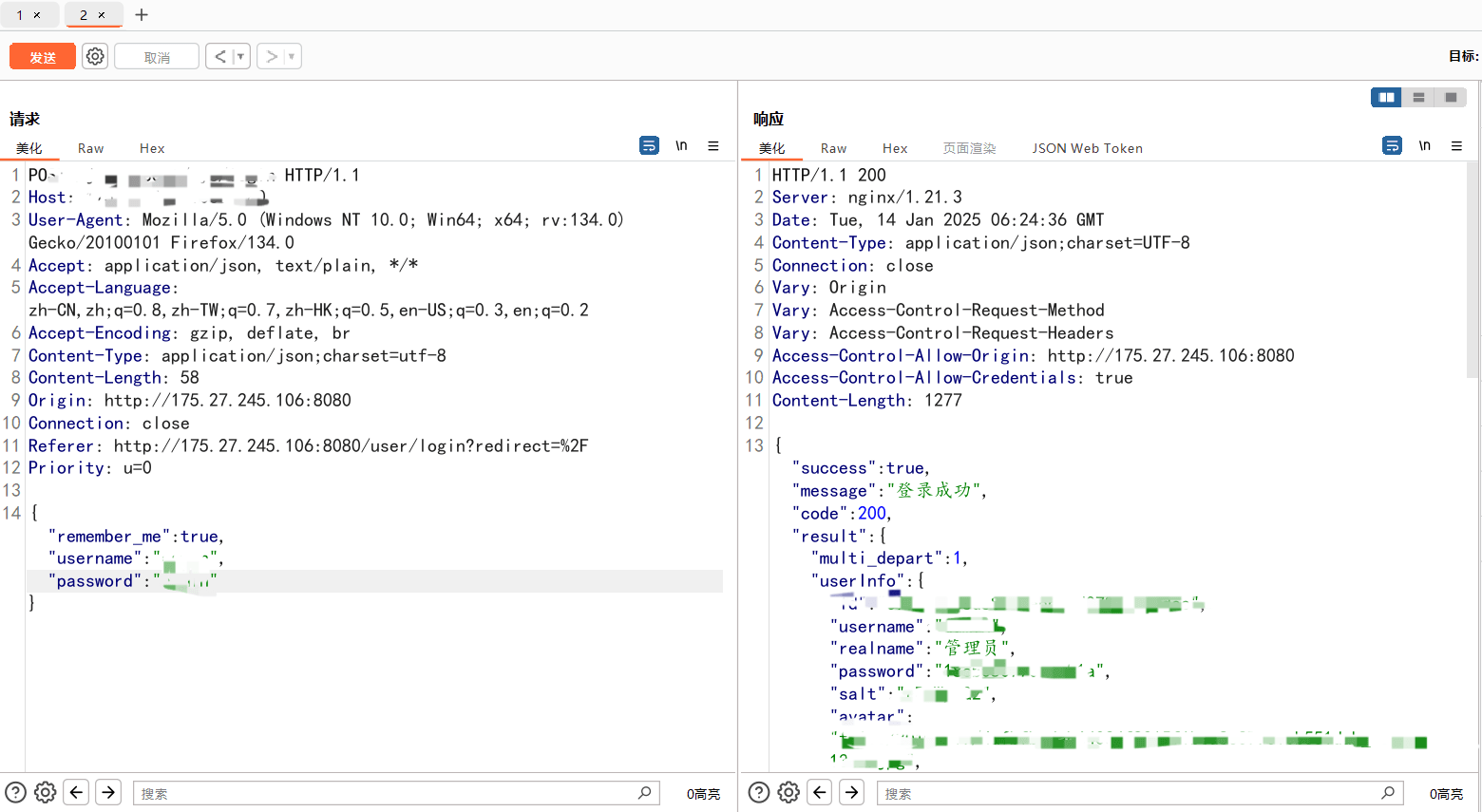

JeecgBoot 框架passwordChange接口存在任意用户密码重置漏洞,未经身份验证的远程攻击者可以利用此漏洞重置管理员账户密码,从而接管系统后台,造成信息泄露,导致系统处于极不安全的状态。

影响范围

当前系统全部版本

漏洞复现

修复建议

1、关闭互联网暴露面或设置访问权限,禁止非管理IP访问对应页面。

2、关注厂商升级至安全版本,

3、及时联系官方获取更新补丁

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。

昆仑漏洞扫描平台专业漏洞检测工具,已更新漏洞检测规则,已支持该漏洞的在线检测。

实战化攻防技能演训平台:模拟真实攻防仿真场景,提升蓝军、红军实战应对能力训练平台。

云瞳云WAF:为中小企业提供一键化接入和专业级防护,有效应对 Web攻击、入侵、漏洞利用、挂马、篡改、后门、爬虫等 Web业务安全防护问题。