关于GeoServer SQL注入漏洞(CVE-2023-25157)的安全告知

时间:2024-04-17 17:52:53来源:信息安全部作者:梦之想科技

GeoServer是OpenGIS Web 服务器规范的 J2EE 实现,利用 GeoServer 可以方便的发布地图数据,允许用户对特征数据进行更新、删除、插入操作,通过 GeoServer 可以比较容易的在用户之间迅速共享空间地理信息。

漏洞详情

在2.22.1和2.21.4之前版本中,在开放地理空间联盟(OGC)标准定义的过滤器和函数表达式中发现了一个SQL注入漏洞(CVE-2023-25157),攻击者可以通过构造恶意的请求来执行SQL语句,获取数据库的敏感信息,或者对数据库进行未授权的修改。

影响范围

geoserver<2.18.7

2.19.0<=geoserver<2.19.7

2.20.0<=geoserver<2.20.7

2.21.0<=geoserver<2.21.4

2.22.0<=geoserver<2.22.2

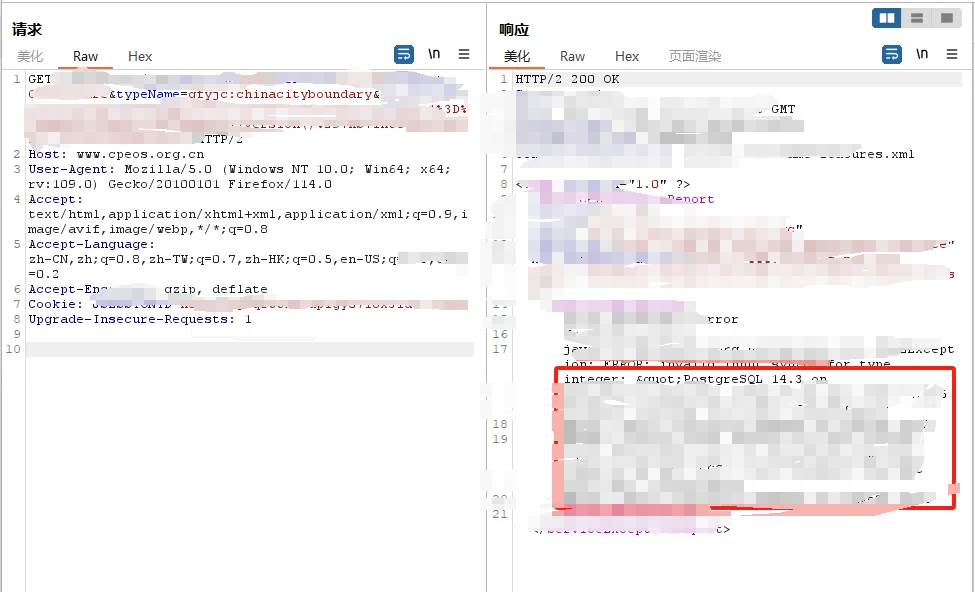

漏洞复现

修复建议

建议更新当前系统或软件至最新版,完成漏洞的修复。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。