-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

-

- 关于Viessmann Vitogate远程代码执行漏洞(CVE-2023-45852)的安全告知

- 关于WordPress LayerSlider插件SQL注入漏洞(CVE-2024-2879)的安全告知

- 关于OpenMetadata存在命令执行漏洞(CVE-2024-28255)的安全告知

- 关于用友NC65 workflowImageServlet前台SQL注入漏洞的安全告知

- 关于用友U8 Cloud ExportUfoFormatAction SQL注入漏洞的安全告知

- 关于泛微E-Office10远程代码执行漏洞的安全告知

- 关于Adobe Coldfusion 文件读取漏洞(CVE-2024-20767)的安全告知

- 关于liblzma/xz库被植入后门影响SSH事件紧急告知(CVE-2024-3094)

- 关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

- 关于华天动力OA TemplateService 任意文件读取漏洞的安全告知

关于WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954)的安全告知

时间:2024-03-29 15:13:55来源:信息安全部作者:梦之想科技

WordPress Automatic Plugin是一款功能强大的WordPress插件,旨在帮助用户自动采集并发布内容。这款插件支持从各种来源自动采集内容,包括但不限于RSS源、网站、YouTube、eBay等。用户可以根据自己的需求设置采集规则,选择要采集的内容类型、关键词、发布时间等。一旦设置完成,插件会自动按照规则定时采集内容,并发布到WordPress网站上。

漏洞详情

WordPress Automatic插件小于 3.92.1 的版本存在任意文件下载漏洞。该漏洞位于downloader.php文件中,可能允许攻击者下载服务器的任意文件,从而获取大量敏感信息,包括登录凭据和备份文件。

影响范围

Automatic Plugin<3.92.1

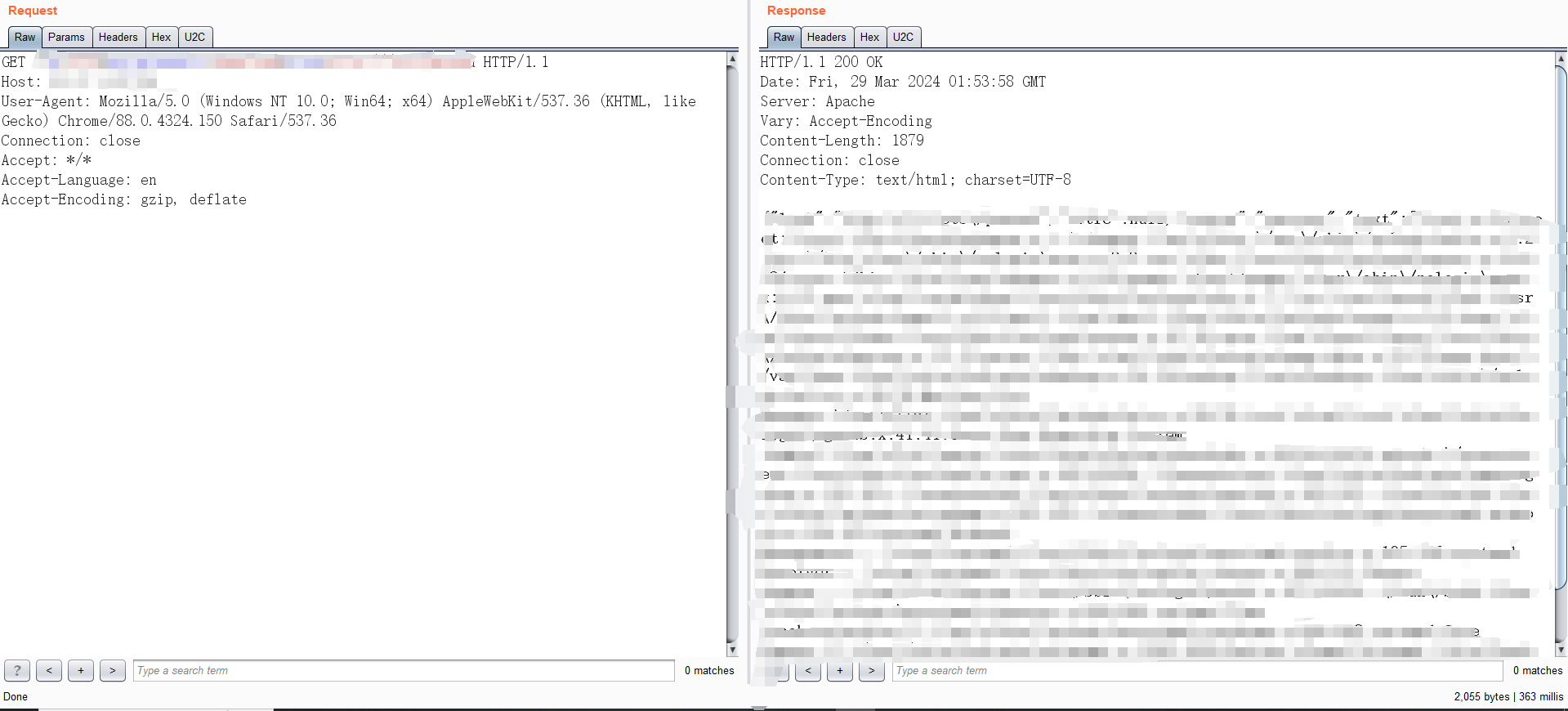

漏洞复现

修复建议

厂商已发布漏洞修复版本,请根据厂商修复建议进行修复。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。