-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

-

- 关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

- 关于帆软报表export/excel SQL远程代码执行漏洞的安全告知

- 关于Redis 远程代码执行漏洞(CVE-2025-49844)的安全告知

- 关于ipTIME 未授权访问漏洞(CVE-2024-54764)安全告知

- 关于用友U8 CRM ajaxgetborrowdata.php SQL延时注入的安全告知

- 关于Apache Tomcat存在远程代码执行漏洞(CVE-2025-24813)的安全告知

- 关于JeecgBoot框架passwordChange接口存在任意用户密码重置漏洞的安全告知

- 关于蓝凌OA WebService loginWebserviceService 任意文件读取漏洞的安全告知

- 关于同享人力资源管理系统存在信息泄露的安全告知

- 关于Apache Tomcat远程代码执行漏洞(CVE-2024-50379)的安全告知

关于ChatGPT pictureproxy.php SSRF漏洞(CVE-2024-27564)的安全告知

时间:2024-03-27 18:00:38来源:信息安全部作者:梦之想科技

ChatGPT是一个基于OpenAI ChatGPT项目API的可视化界面站点。PHP版调用OpenAI接口进行问答和画图,采用Stream流模式通信,一边生成一边输出。前端采用EventSource,支持Markdown格式解析,支持公式显示,代码有着色处理,支持画图。页面UI简洁,支持上下文连续会话。

漏洞详情

ChatGPT 存在服务器端请求伪造漏洞(CVE-2024-27564),由于ChatGPT的pictureproxy.php 接口处没有对url参数进行校验,攻击者可以通过url参数注入任意URL让应用发出任意请求。此漏洞可以在不需要身份验证的情况下触发,由于易受攻击的函数未对参数执行足够的校验和,因此污点从变量引入到受污染的函数中,并在执行该函数后向参数指定的 URL 发送请求,最终导致 SSRF 漏洞。

影响范围

php version: 7.x

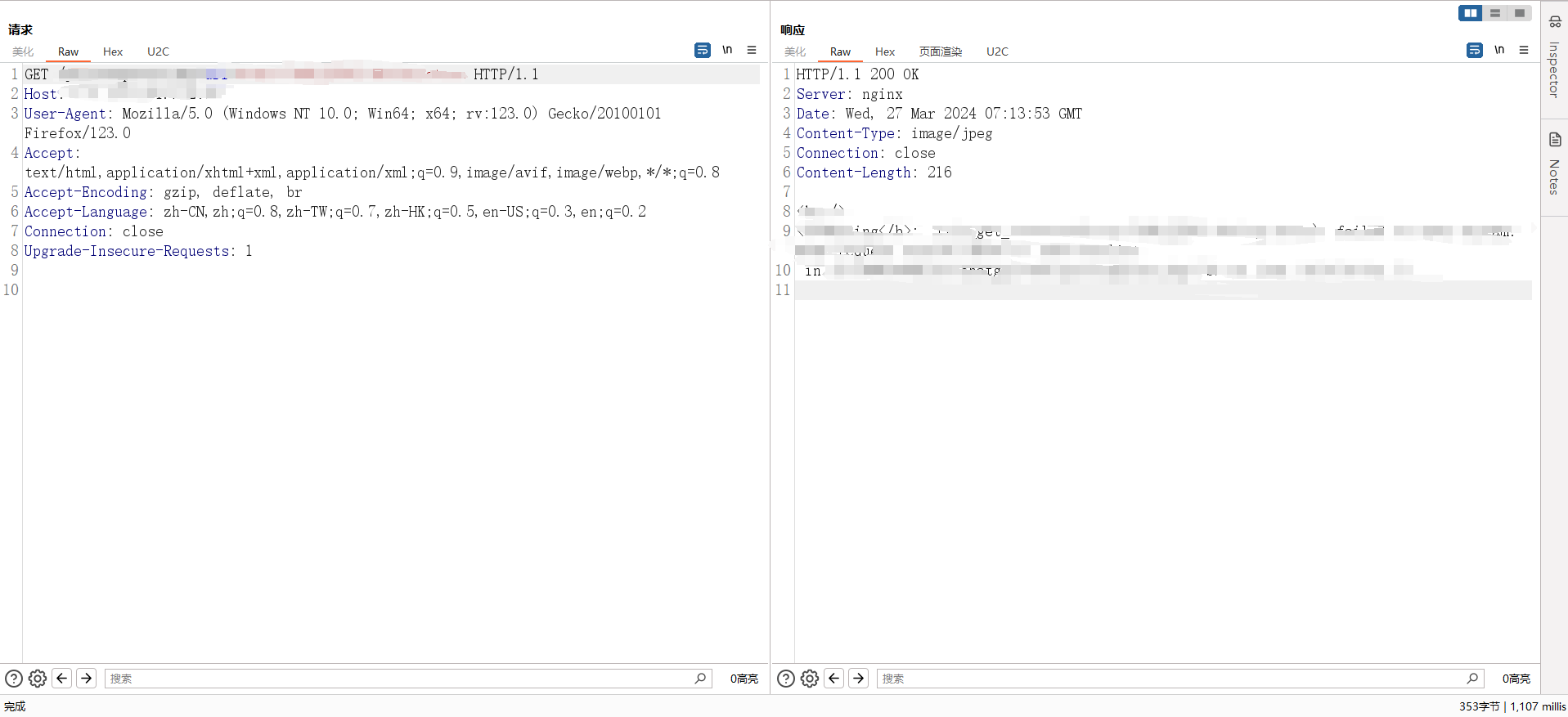

漏洞复现

修复建议

厂商已发布漏洞修复版本,请根据厂商修复建议进行修复。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。