关于 Totolink T8 设置 cstecgi.cgi getSysStatusCfg 信息泄露漏洞的安全告知

时间:2024-02-08 11:55:54来源:信息安全部作者:梦之想科技

TOTOLINK T8是中国吉翁电子(TOTOLINK)公司的一款无线双频路由器。

漏洞详情

由于路由器T8 4.1.5cu.862_B20230228版本不验证管理员是否登录,远程攻击者可以在不登录的情况下通过端口80、路径/*/cstecgi.cgi、参数topicurl获取Wi-Fi系统信息并修改系统相关设置。

影响范围

T8 4.1.5cu.833_20220905

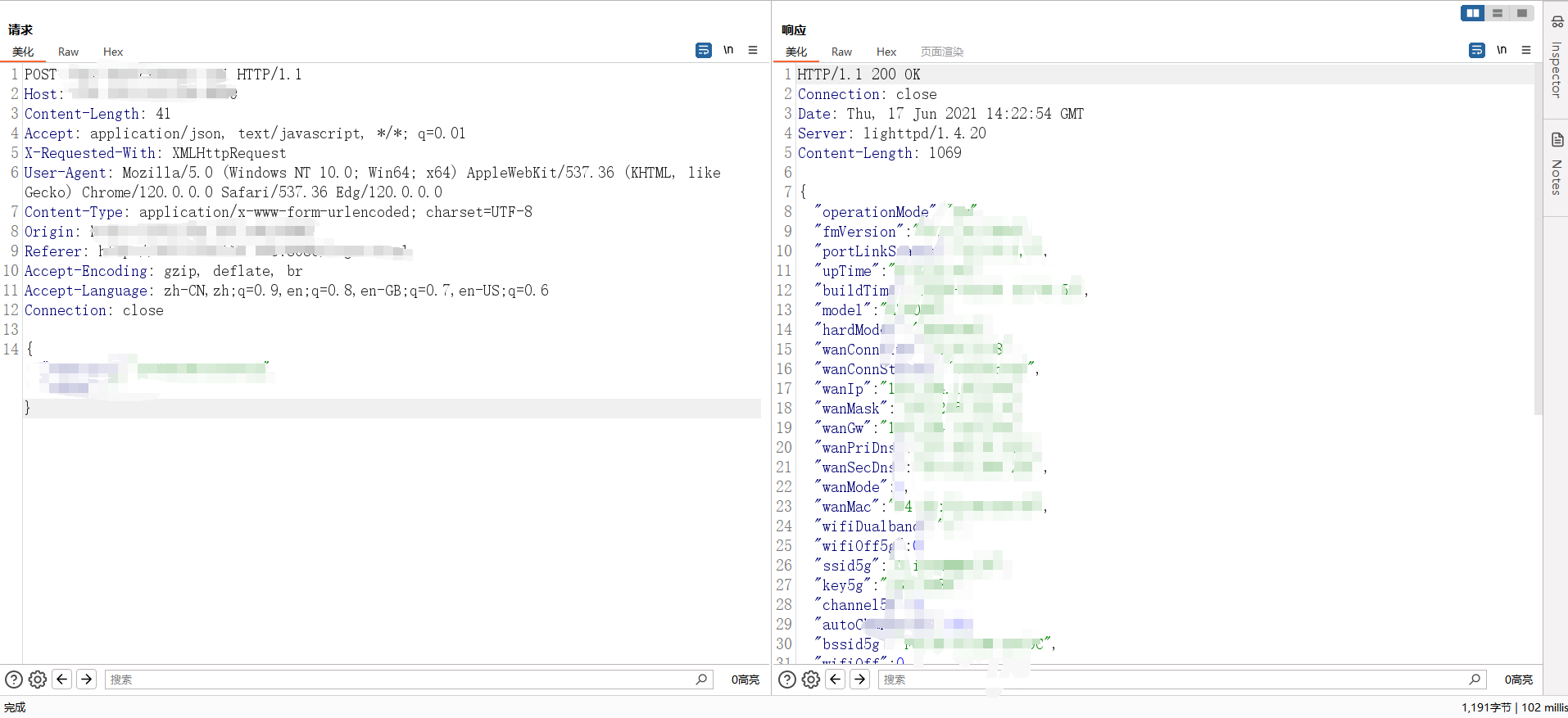

漏洞复现

修复建议

用户可通过升级到版本4.1.5cu.862_B20230228可以解決此问題。

官方已更新安全版本及补丁

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。