-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

-

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

- 关于WordPress Bricks Builder 远程命令执行漏洞(CVE-2024-25600)的安全告知

- 关于 WebLogic Server JNDI注入漏洞(CVE-2024-20931)的安全告知

- 关于致远M1反序列化漏洞的安全告知

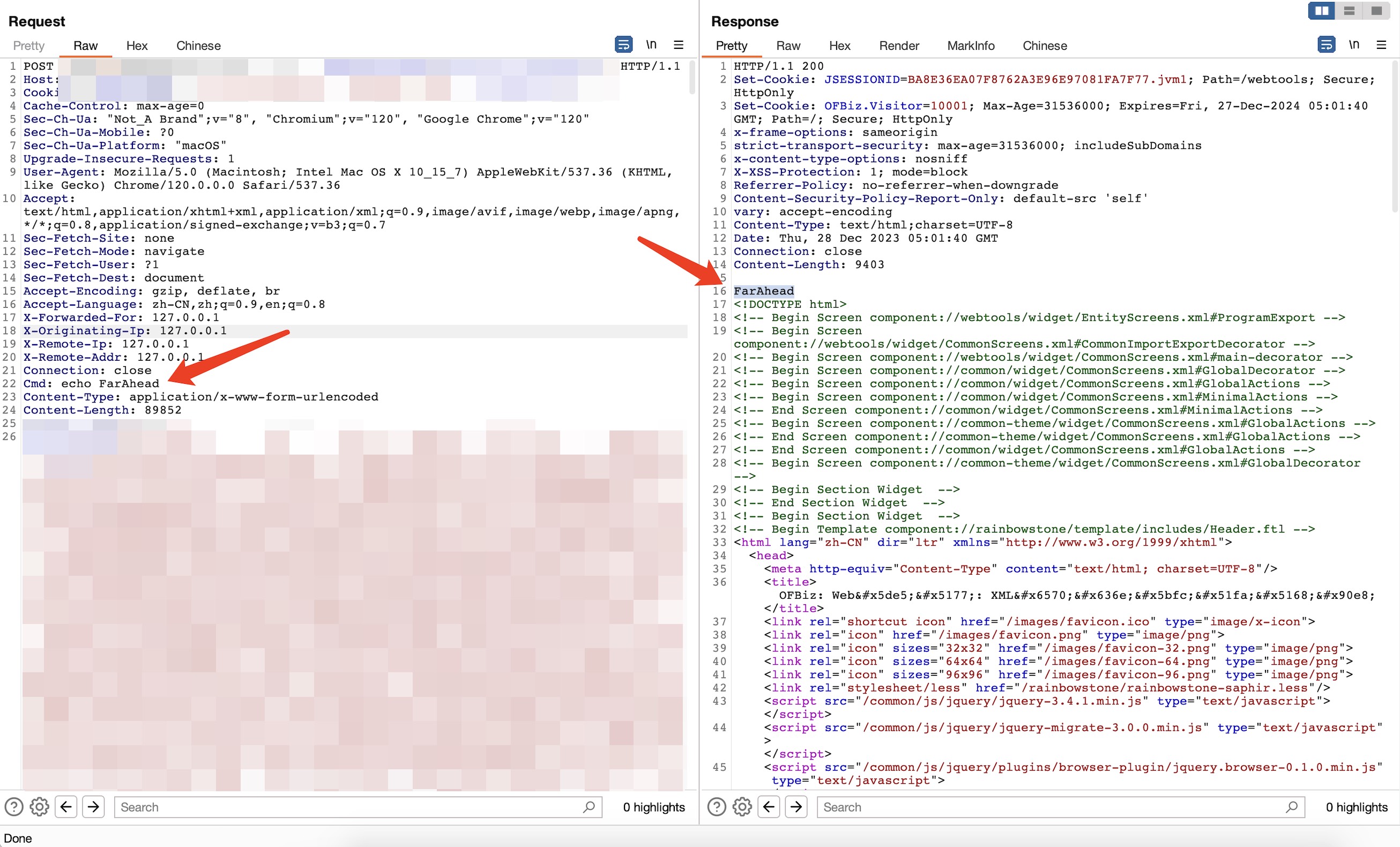

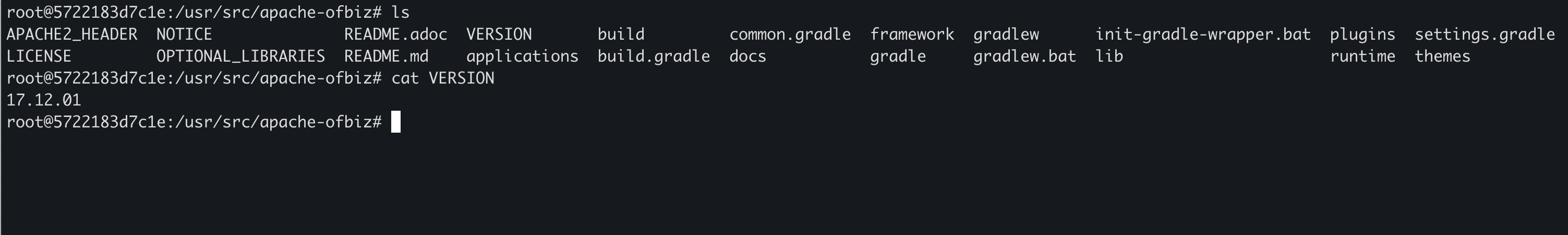

关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

时间:2024-02-06 17:24:10来源:信息安全服务部作者:梦之想科技

Apache OFBiz 是一个流行的开源企业资源规划(ERP)软件,该系统提供了一整套基于Java的Web应用程序组件和工具,为各个行业提供了一套全面的业务应用程序。

漏洞详情

Apache OFBiz 18.12.11之前版本存在代码执行漏洞(CVE-2023-51467),该漏洞可以通过/;/绕过接口的权限校验,再使用Unicode编码绕过黑名单限制从而实现未授权远程代码执行,获取服务器权限。

影响范围

Apache OFBiz < 18.12.11

漏洞复现

修复建议

官方已发布安全更新,建议用户升级到18.12.11版本及其以上。

排查方法

查看本地所部署服务版本号,小于18.12.11则存在漏洞。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。