关于致远OA任意文件上传漏洞的安全告知

时间:2023-12-04 17:44:32来源:信息安全服务部作者:梦之想科技

致远互联OA办公自动化软件系统,实现企业审批、报销、门户、公文、文档、采购、费用等综合管理,致远互联OA办公自动化软件系统,满足企业一体化办公需求。

漏洞详情

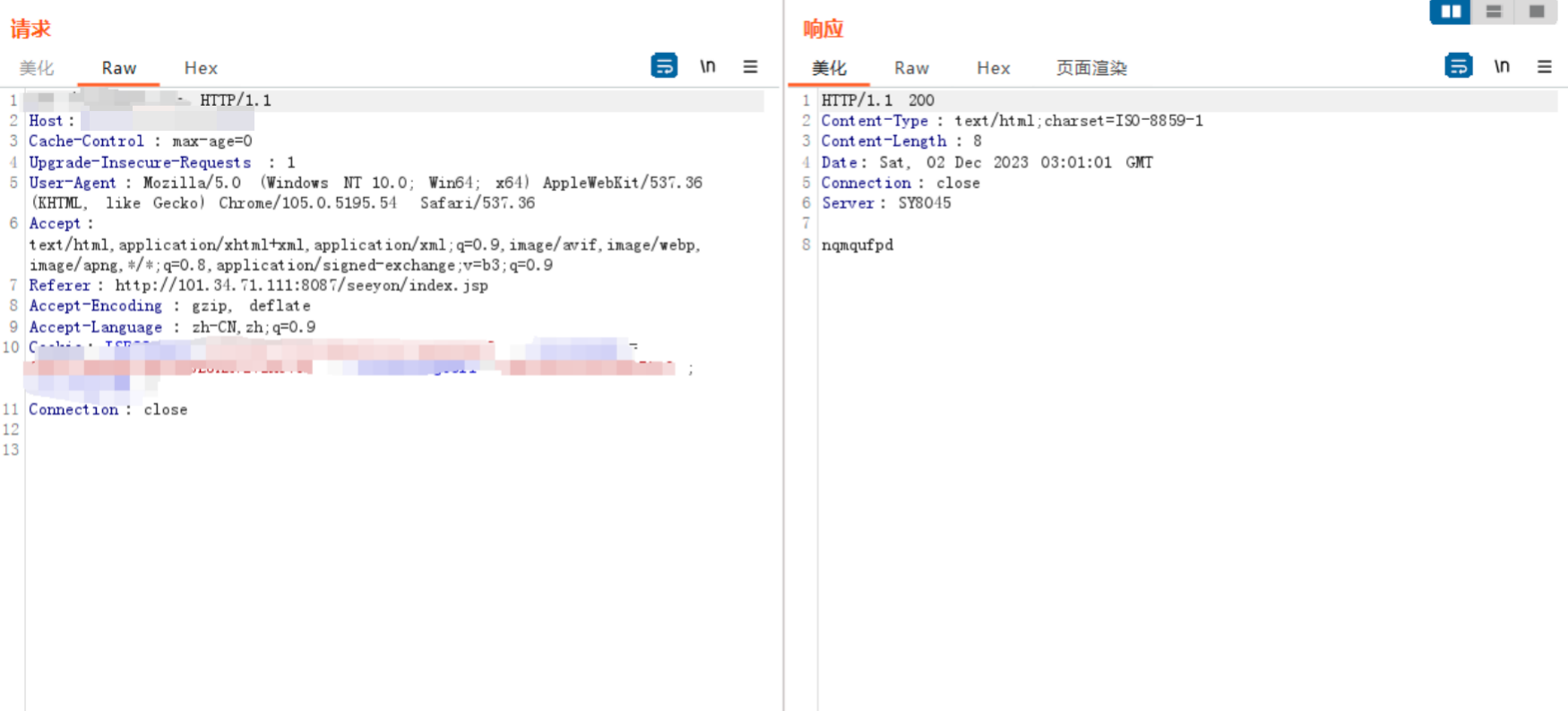

致远OA 是一款用于办公协同管理的软件,该软件 wpsAssistServlet 接口存在任意文件上传漏洞,漏洞存在于 com.seeyon.ctp.common.wpsassist.WpsAssistServlet.doPost 方法中,当 flag 参数被设置为"save"时,攻击者可以利用该接口进行文件上传操作,通过控制 realFileType 和 fileId 参数来指定文件上传的位置。攻击者通过漏洞可以发送特定的请求包上传恶意文件,获取服务器权限。

影响范围

致远OA A6、A8、A8N (V8.0SP2,V8.1,V8.1SP1)

致远OA G6、G6N (V8.1、V8.1SP1)

漏洞复现

修复建议

1、关注厂商主页,及时获取修复补丁

2、设置访问白名单

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。