-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

-

- 关于QNAP NAS身份验证缺失漏洞(CVE-2024-21899)的安全告知

- 关于pyLoad未授权访问漏洞(CVE-2024-21644)的安全告知

- 关于ChatGPT-Next-Web服务器请求伪造漏洞(CVE-2023-49785)的安去全告知

- 关于WordPress Plugin NotificationX SQL注入漏洞(CVE-2024-1698)的安全告知

- 关于鸿运(通天星CMSV6车载)主动安全监控云平台任意文件读取漏洞的安全告知

- 关于ConnectWise ScreenConnect备用路径或通道绕过身份验证漏洞(CVE-2024-1709)的安全告知

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

关于Jeecg-Boot JimuReport queryFieldBySql 模板注入漏洞的安全告知

时间:2024-02-23 16:22:49来源:信息安全部作者:梦之想科技

JimuReport 采用纯 Web 在线技术,支持多种数据源,如Oracle, MySQL, SQLServer, PostgreSQL等主流的数据库。

漏洞详情

此前互联网上披露 JimuReport 存在模板注入漏洞,该漏洞是Jeecg-Boot 受影响版本中由于积木报表 queryFieldBySql Api 接口未进行身份校验,使用 Freemarker 处理用户用户传入的 sql 参数,未经授权的攻击者可发送包含恶意 sql 参数的 http 请求,通过 SSTI 在应用端执行任意代码。

影响范围

JimuReport < 1.6.1

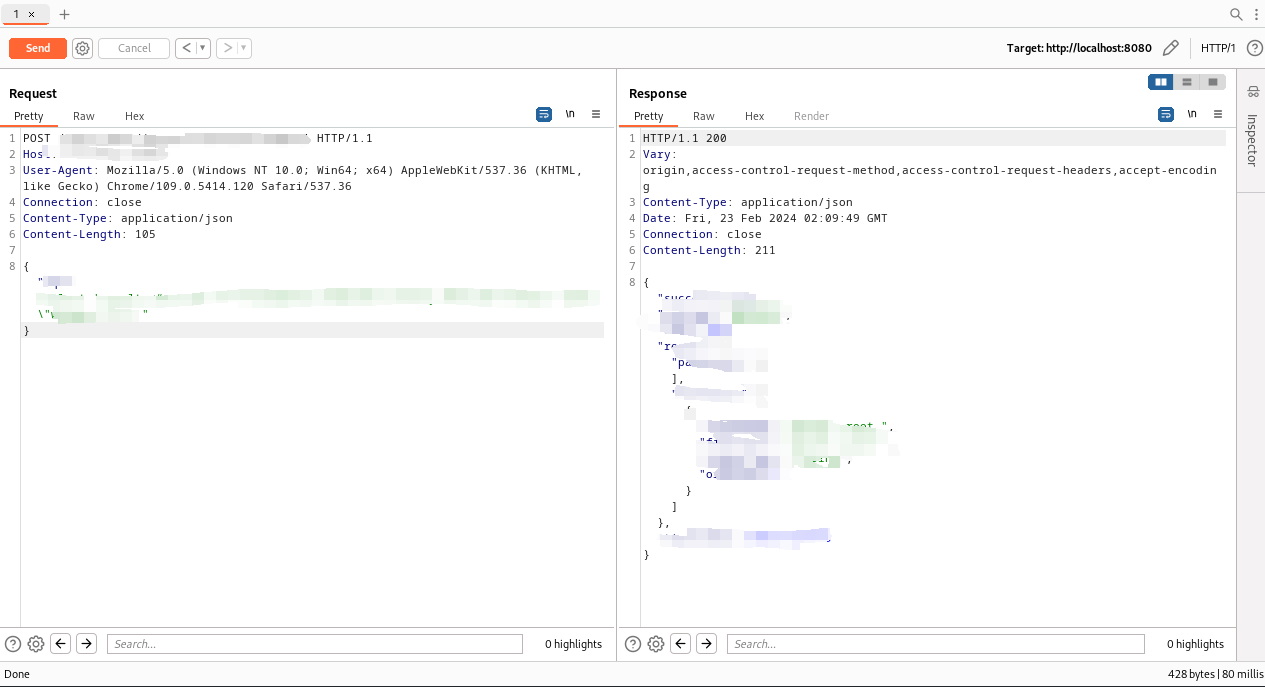

漏洞复现

修复建议

厂商已发布漏洞修复程序,请根据厂商修复建议进行修复。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。

参考链接

http://jimureport.com/doc/log

https://my.oschina.net/jeecg/blog/10096392