-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

-

- 关于用友NC FileReceiveServlet接口任意文件上传漏洞的安全告知

- 关于用友U8-Cloud RegisterServlet接口SQL注入漏洞的安全告知

- 关于用友GRP-U8 SmartUpload01接口文件上传漏洞的安全告知

- 关于Apache Ofbiz ProgramExport代码执行漏洞(CVE-2023-51467)的安全告知

- 关于 Apache Ofbiz xmlrpc 代码执行漏洞(CVE-2023-49070)的安全告知

- 关于用友畅捷通T+反序列化漏洞的安全告知

- 关于用友NC accept任意文件上传漏洞的安全告知

- 关于用友NC系统信息泄露的安全告知

- 关于用友GRP-U8 SQL注入漏洞的安全告知

- 关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

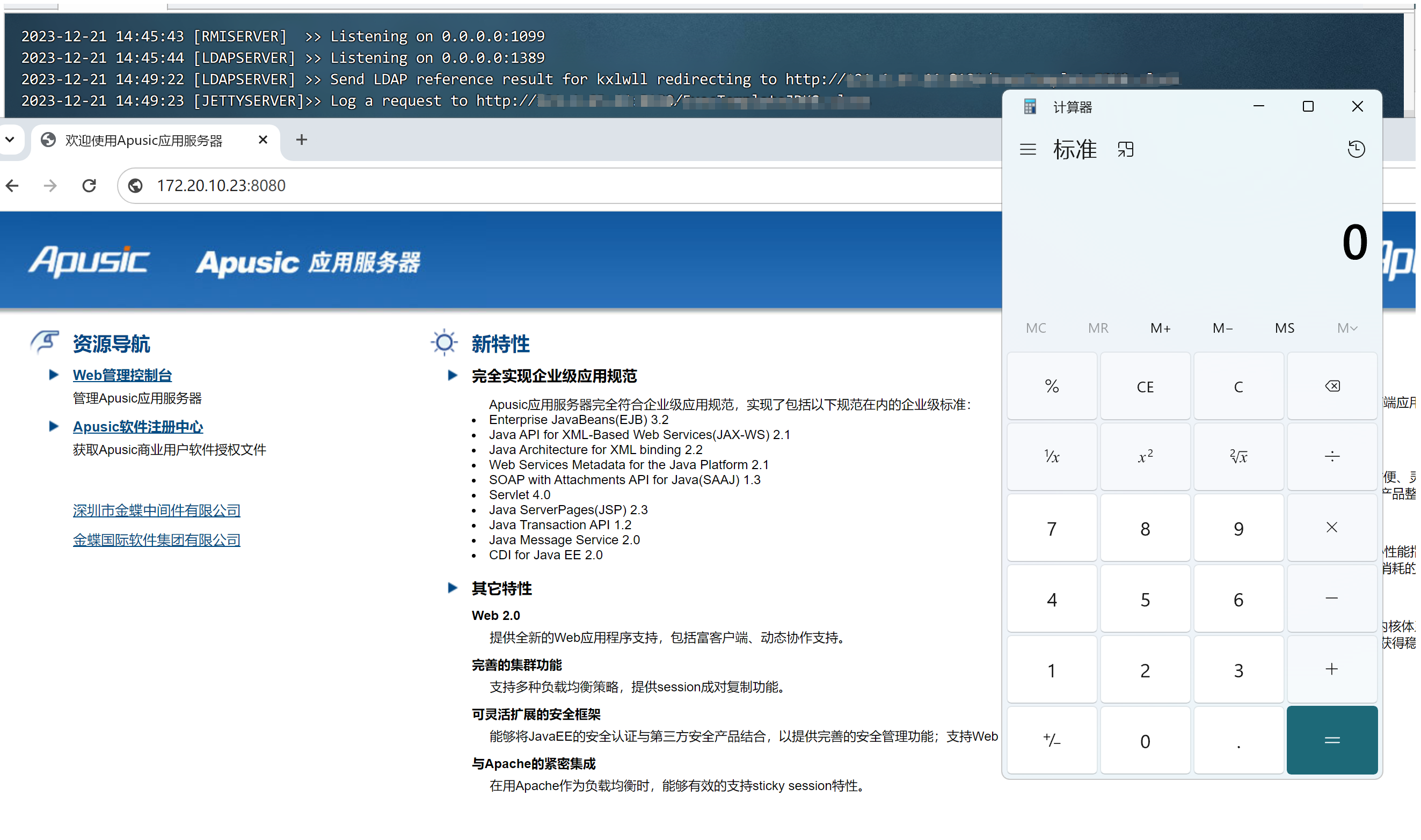

关于金蝶Apusic应用服务器远程代码执行漏洞的安全告知

时间:2024-01-10 17:42:11来源:信息安全服务部作者:梦之想科技

金蝶Apusic应用服务器是一款企业级应用服务器,支持Java EE技术,适用于各种商业环境。

漏洞详情

金蝶Apusic应用服务器JNDI注入漏洞存在于系统后台所使用的JNDI服务加载功能中,正常这一功能需要登录后才能使用,由于某些功能或API未经适当验证身份和权限即可调用,可能导致攻击者利用这些接口绕过访问控制。利用JNDI服务加载功能实现远程代码执行。

JNDI(Java命名和目录接口)漏洞可能导致严重的安全威胁。这类漏洞源于恶意构造的JNDI数据源,攻击者可以通过在程序中注入恶意的JNDI链接,远程执行代码或者进行拒绝服务(DoS)攻击。通过这种漏洞,攻击者可以利用可信任的Java应用程序,实施恶意行为,可能导致敏感信息泄露、系统瘫痪、未经授权的访问以及其他严重后果。这种漏洞可能对企业和个人用户造成重大的风险,因此对系统及时修复和加强安全措施至关重要。

影响范围

金蝶Apusic应用服务器 <= V9.0 SP7

漏洞复现

修复建议

官方已发布新版本修复漏洞,建议尽快访问官网(https://www.apusic.com/view-477-113.html)或联系官方售后支持获取版本升级安装包或补丁。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。

参考链接

https://www.apusic.com/view-477-113.html