-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

-

- 关于海康威视综合安防管理平台lm任意文件上传漏洞的安全告知

- 关于 NUUO NVR 摄像头存在任意文件上传漏洞的安全告知

- 关于迪普SSLVPN存在任意文件读取漏洞的安全告知

- 关于Jenkins OpenId Connect Authentication Plugin 身份验证缺陷漏洞(CVE-2024-47806)的安全告知

- 关于瑞友天翼应用虚拟化系统hmrao.php SQL注入漏洞的安全告知

- 关于Mura CMS processAsyncObject SQL注入漏洞(CVE-2024-32640)的安全告知

- 关于CrateDB数据库任意文件读取漏洞(CVE-2024-24565)的安全告知

- 关于IP-guard WebServer权限绕过漏洞的安全告知

- 关于MLflow任意文件读取漏洞(CVE-2023-6977)的安全告知

- 关于WordPress WP Automatic 插件SQL注入漏洞(CVE-2024-27956)的安全告知

关于森鑫炬水务企业综合运营平台Instance_Get任意文件读取漏洞的安全告知

时间:2026-01-20 17:03:14来源:信息安全部作者:梦之想科技

森鑫炬水务企业综合运营平台,依托物联网、大数据、云计算、人工智能等前沿技术,全面覆盖源水、制水、供水、配水、售水、排水等水务全业务流程。

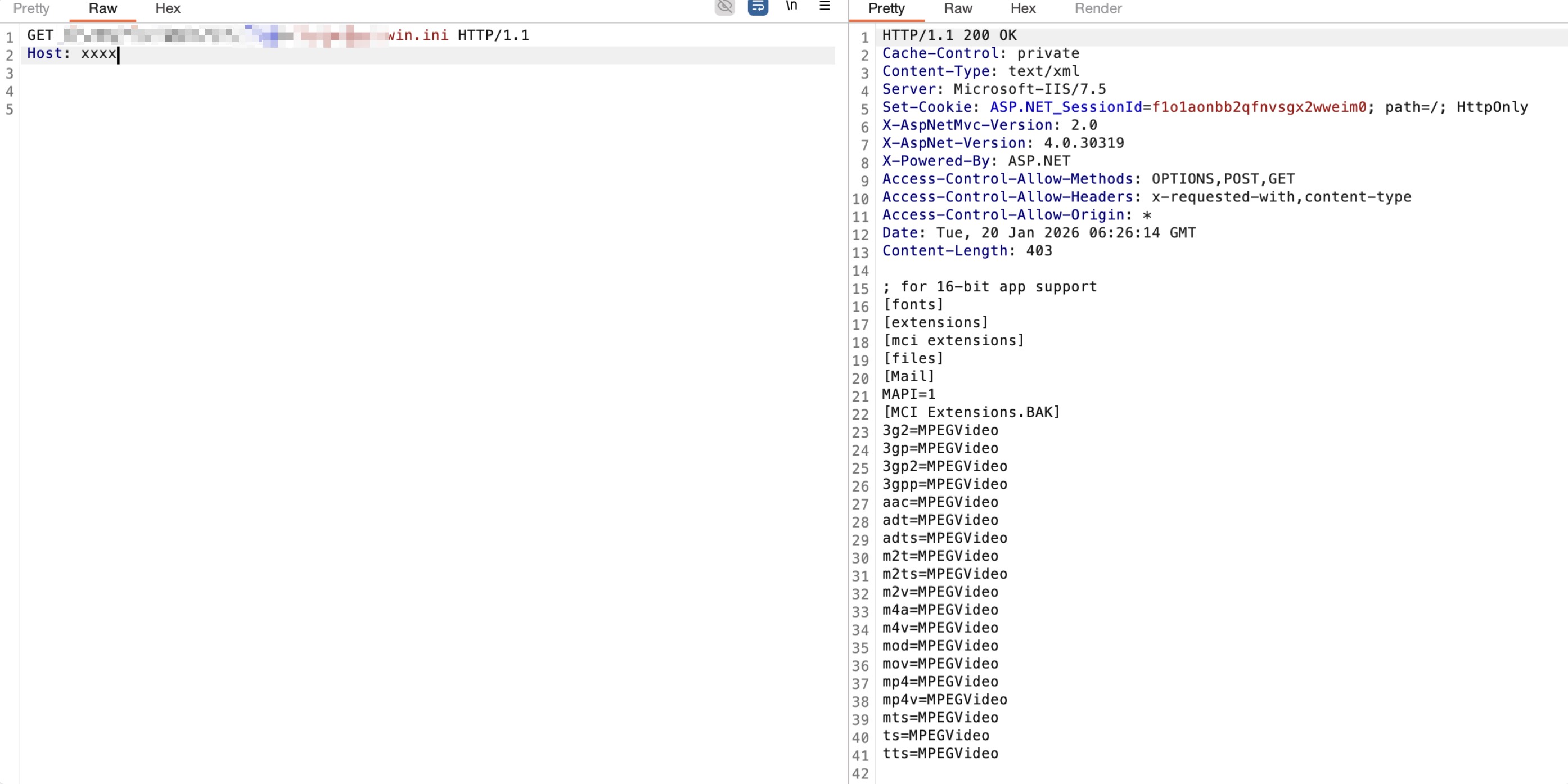

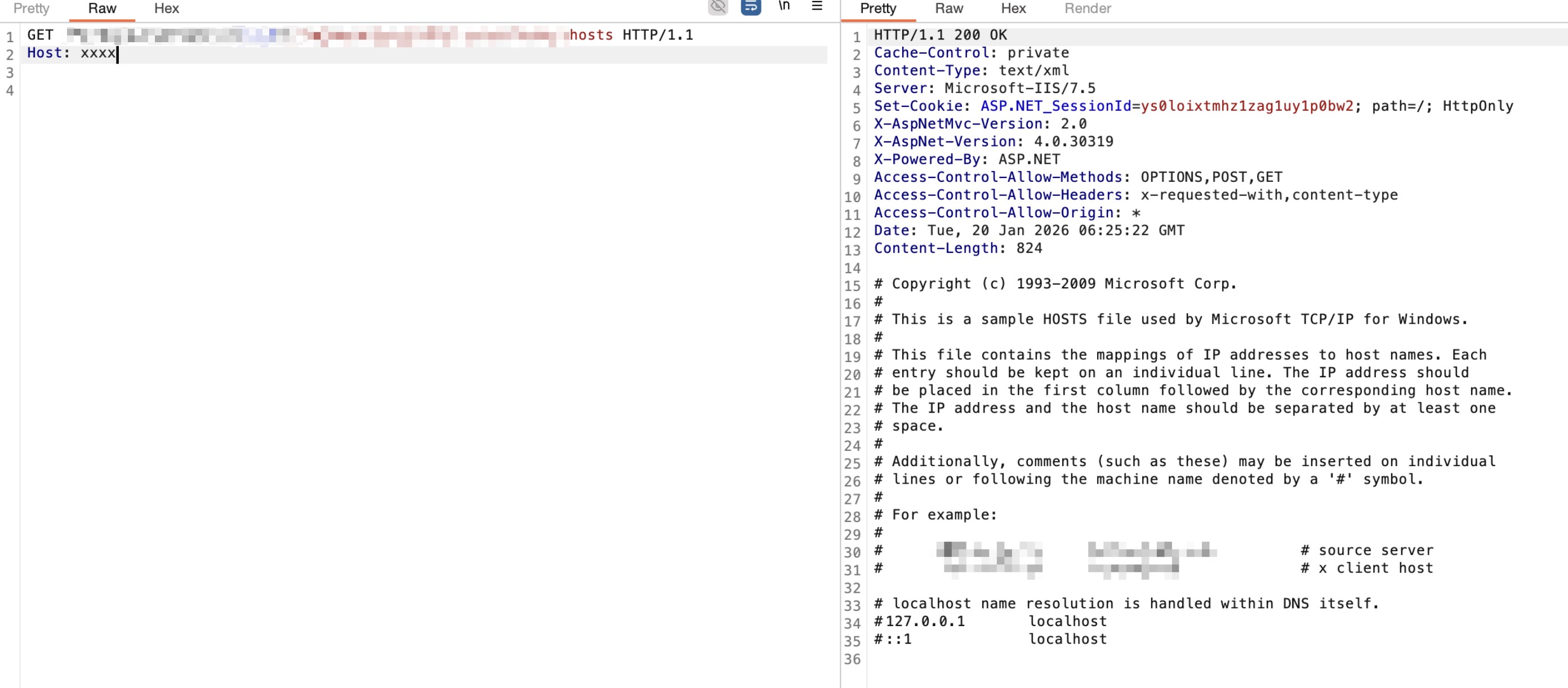

漏洞详情

森鑫炬水务企业综合运营平台Instance/Get任意文件读取漏洞主要存在于系统的Instance/Get接口。程序在处理该接口请求时,接收了由用户控制的参数,但在后端代码中未对输入路径进行严格的合法性校验或过滤。

攻击者可以通过构造特殊的路径跳转符,突破Web根目录的限制,从而跨目录读取服务器操作系统上的任意敏感文件。

影响范围

森鑫炬水务企业综合运营平台S8系列产品

排查方法

漏洞复现

修复建议

1.关闭互联网暴露面或设置接口访问权限。

2.对用户输入的参数值进行校验,限制仅允许访问特定目录及文件。

3.升级至安全版本。

产品支持

云安服-安全监测平台:默认支持该产品的指纹识别,已更新漏洞检测规则,已支持该漏洞的在线检测。

昆仑漏洞扫描平台专业漏洞检测工具,已更新漏洞检测规则,已支持该漏洞的在线检测。

实战化攻防技能演训平台:模拟真实攻防仿真场景,提升蓝军、红军实战应对能力训练平台。

云瞳云WAF:为中小企业提供一键化接入和专业级防护,有效应对Web攻击、入侵、漏洞利用、挂马、篡改、后门、爬虫等Web业务安全防护问题。