-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

-

- 关于JetBrains TeamCity存在身份验证绕过漏洞(CVE-2024-27198)的安全告知

- 关于1Panel未授权访问漏洞(CVE-2024-27288)的安全告知

- 关于JetBrains TeamCity存在路径遍历漏洞(CVE-2024-27199)的安全告知

- 关于用友U8 Cloud AppPhoneServletService SQL注入漏洞的安全告知

- 关于用友U8 Cloud BlurTypeQuery SQL注入漏洞的安全告知

- 关于用友U8 Cloud KeyWordDetailReportQuerySQL注入漏洞的安全告知

- 关于Adobe ColdFusion反序列化命令执行漏洞(CVE-2023-38203)的安全告知

- 关于Ivanti Pulse Connect Secure VPN XXE漏洞(CVE-2024-22024)的安全告知

- 关于Metabase远程代码执行漏洞(CVE-2023-38646)的安全告知

- 关于NetScaler ADC和NetScaler Gateway敏感信息泄露漏洞(CVE-2023-4966)的安全告知

病毒预警|最新Globelmposter 3.0变种来袭,已有多家医院中招

时间:2019-03-13 10:01:20来源:信息安全服务部作者:梦之想科技

梦之想科技于近日了解到,Globelmposter 3.0勒索病毒的一个新变种再度向系统分布于我国各地的医院系统袭击而来。与此前的案例一样,最新受感染的系统会因为数据库文件被加密而遭到破坏。从目前受感染的案例来看,当一个文件被最新袭来的Globelmposter 3.0变种加密之后,其文件名后缀会被修改为以“*4444”结尾,且受害者会被要求通过电子邮件与攻击者取得联系,以获取赎金支付方式和解密密钥等。

目前,最新的Globelmposter 3.0变种已在我国多个省份形成规模爆发趋势。因此,梦之想科技在此发布紧急预警,提醒各大医院系统管理员应做好安全防护,以避免遭到该勒索软件变种的侵害。

病毒简介

病毒名称:Globelmposter 3.0变种

病毒性质:勒索病毒

影响范围:已在我国多个省份形成规模爆发趋势

危害等级:高危

病毒分析

从今年年初以来,Globelmposter勒索病毒的安全威胁热度一直居高不下。最新袭来的Globelmposter 3.0变种攻击手法极其丰富,可以通过社会工程、RDP爆破、恶意程序捆绑等方式进行传播,被加密文件的后缀将以“*4444”结尾,比如:

Ox4444、China4444、Help4444、Rat4444、Tiger4444、Rabbit4444、Dragon4444、Snake4444、Horse4444、Goat4444、Monkey4444、Rooster4444、Dog4444。

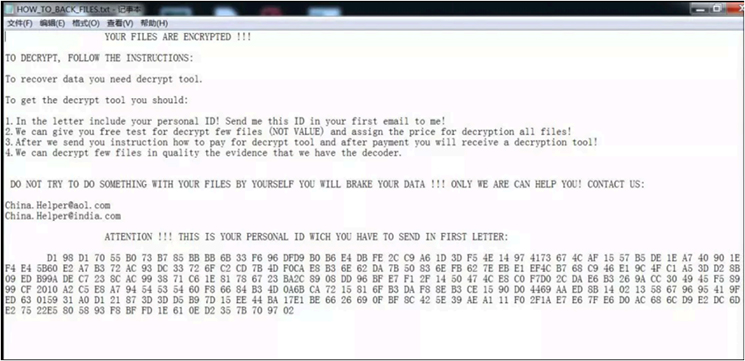

相关资料显示,最新Globelmposter 3.0变种采用的是RSA+AES算法加密,目前暂无相应的免费解密工具可用。在被加密文件所在的目录下,会生成一个名为“HOW_TO_BACK_FILES”的txt文件,用于显示受害者的个人ID序列号以及攻击者的联系方式等。

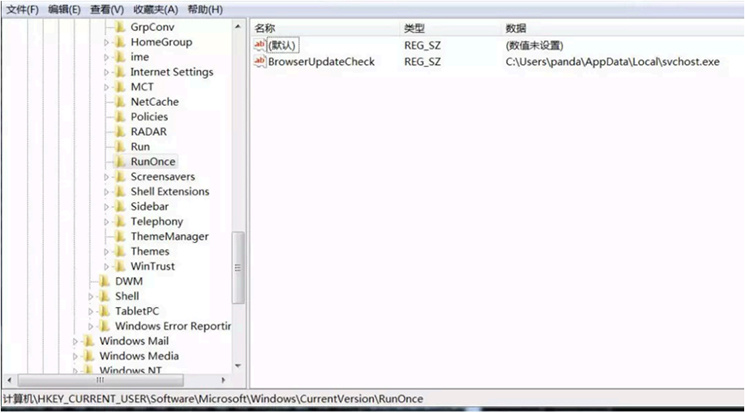

该病毒运行后,会将病毒本体复制到%LOCALAPPDATA%或%APPDATA%目录,删除原文件并设置自启动项,以实现开机自启动,对应的注册表项为:

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\BrowserUpdateCheck。

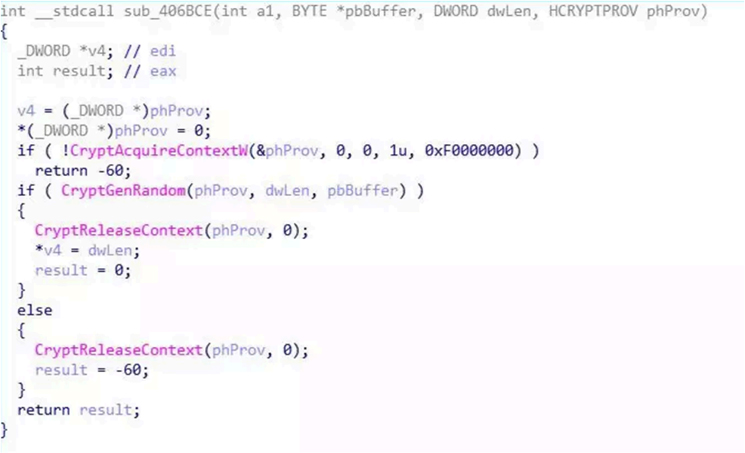

需要注意的是,其加密对象包括可移动磁盘、固定磁盘、网络磁盘三种类型的磁盘。其具体加密方式如下:通过RSA算法进行加密,先通过CryptGenRandom随机生成一组128位密钥对,然后使用样本中的硬编码的256位公钥生成相应的私钥,最后生成受害用户的个人ID序列号。然后加密相应的文件夹目录和扩展名,并将生成的个人ID序列号写入到加密文件末尾,如下图所示:

防御建议

1.主机及时进行补丁、修复漏洞。

2.不打开点击来源不明的软件和链接。

3.对重要的数据文件进行非本地备份。

4.尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,135,139,3389等。

5.安装专业的终端安全防护软件,为主机提供端点防护和病毒检测清理功能。

6.已感染主机及时隔离、直接关闭网络连接。

7.RDP远程服务器等连接尽量使用强密码,不要使用弱密码。